信息收集作为红蓝对抗中第一步,起着非常重要的作用,本文将会对信息收集整个流程进行一个概述。

信息收集流程

信息收集我们要收集哪些内容,我们如何判定我们收集到信息是准确的,一般来说我们要从以下几个维度进行

- 厂商信息收集

- WHOIS信息收集

- 分支机构

- 域名备案

- 服务供应商

- 第三方厂商系统

- 资产归属判定

- WHOIS

- 备案信息

- 域名证书

- 数字签名

- logo

- title

- 资产收集维度

- Web应用、WAP

- APP、PC客户端

- 微信公众号、微信小程序、支付宝小程序

- QQ、钉钉、企业微信、微信群、QQ群

- 资产收集内容

- 子域名、IP、C段、旁站

- Web路径、参数名、文件名、协议、数据包类型

- 邮箱、ID、用户名、密码、手机号、员工工号、重要系统密码规则

- 身份证号、企业资质证书、法人信息

信息收集方法与实用工具

厂商信息

在只有一个厂商名的情况下,一般来说我们首先要通过爱企查这种类型的网站去获取他的企业规模、投资关系、域名备案、专利、产品、高管等信息。

下面推荐四个常用来查询此类信息的网站:

爱企查是百度旗下的一个企业信息查询网站,优点是可以通过百度账号登陆,而且很多信息不需要VIP也可以查看。

这类网站的信息基本上大同小异,推荐使用爱企查和小蓝本,整体使用体验比后面两个要好上一些。

备案信息查询

现在做红蓝对抗很多情况下只要备案归属是某厂商的话,这个资产就算是该厂商的,因此可以从备案信息也查询到一些可能的三不管资产。

下面给出三个比较好用的网站:

- 工信部平台:https://beian.miit.gov.cn/

- 站长之家(收费):http://icp.chinaz.com/

子域名和IP资产收集

通过上述的厂商信息、备案信息收集,已经可以基础的获取一些域名信息,此时就进入了下一个步骤,子域名和IP资产的收集。

浏览器搜索

通过浏览器自带的搜索语法去获取子域名,也是大家熟知的Google Hacking

部分搜索语法如下:

- site: *.target.com

- inurl: target

- intitle: target

空间测绘引擎搜索

国外资产优先使用shodan

大部分情况,用fofa就够了,推荐有能力的就充一个高级会员,这里推荐一个由Wgpsec开发的fofa信息采集工具,[fofa_viewer]

DNS记录

百度网盘搜索

代码托管平台信息泄漏

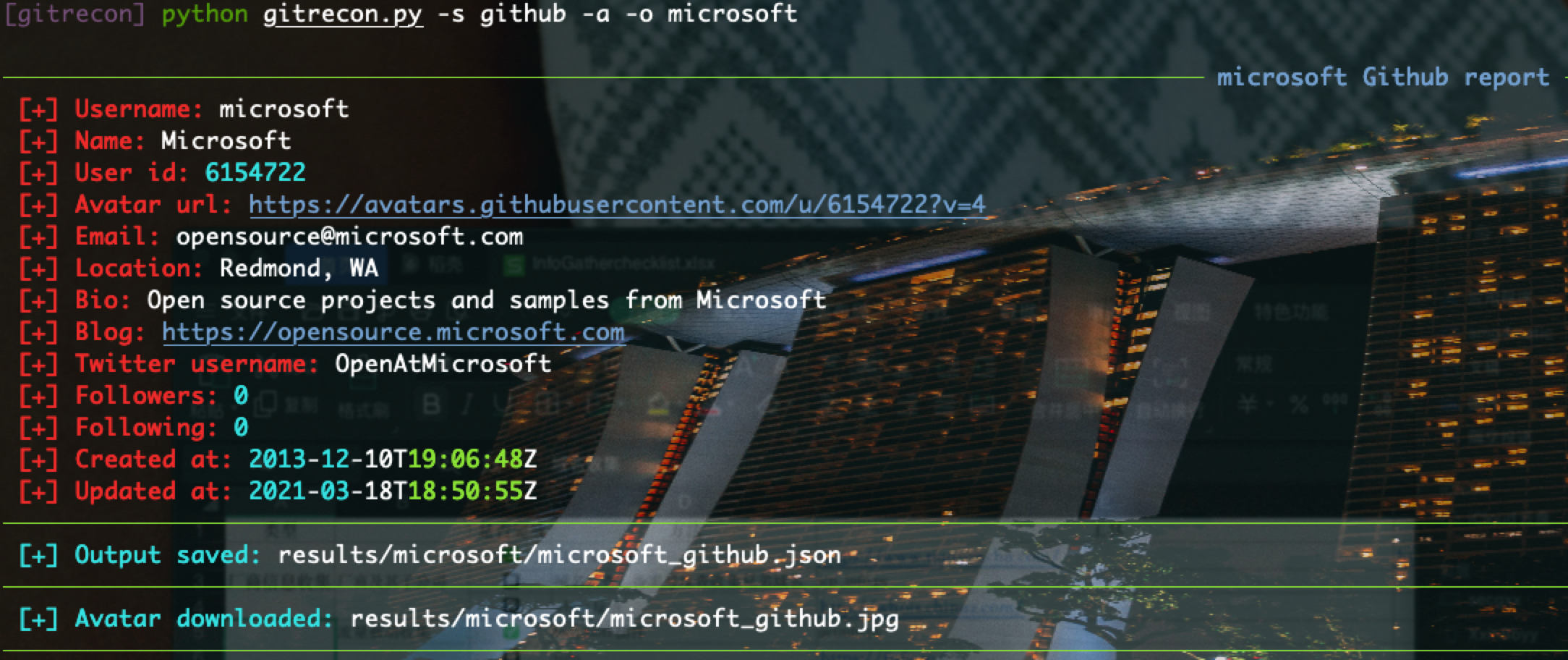

gitrecon-Github个人信息

OSINT tool to get information from a Github or Gitlab profile and find user’s email addresses leaked on commits.

项目地址:https://github.com/GONZOsint/gitrecon

使用说明:

gitrecon.py [-h] -s {github,gitlab} [-a] [-o] username

参数说明:

-h 可选,显示帮助

-s {github,gitlab} 必选,选择需要获取用户信息的站 点

-a 可选,下载用户头像

-o 可选,将用户信息保存至/results/username 目录下